Wirus szyfrowania: jak go usunąć i odzyskać zaszyfrowane pliki

Fakt, że Internet jest dziś pełen wirusów, nie jest zaskakujący. Wielu użytkowników postrzega sytuacje związane z ich wpływem na systemy lub dane osobowe, łagodnie mówiąc, przeglądając ich palce, ale tylko do momentu, gdy wirus zakodowania wirusów zostanie specjalnie zainstalowany w systemie. Jak wyleczyć i odszyfrować dane przechowywane na dysku twardym, większość zwykłych użytkowników nie wie. Dlatego ten kontyngent i "prowadził" na wymagania stawiane przez napastników. Ale zobaczmy, co da się zrobić, jeśli wykryje się takie zagrożenie lub uniemożliwi jego penetrację do systemu.

Co to jest szyfr wirusów?

Tego typu zagrożenia używają standardowych i niestandardowych algorytmów szyfrowania plików, które całkowicie zmieniają ich zawartość i blokują dostęp. Na przykład absolutnie niemożliwe będzie otwarcie zaszyfrowanego pliku tekstowego do odczytu lub edycji, a także odtwarzanie treści multimedialnych (grafika, wideo lub audio). Nawet standardowe akcje kopiowania lub przenoszenia obiektów nie są dostępne.

Oprogramowanie samego wirusa jest narzędziem, które szyfruje dane w taki sposób, że nie zawsze jest możliwe przywrócenie ich pierwotnego stanu nawet po usunięciu zagrożenia z systemu. Zazwyczaj te złośliwe programy tworzą własne kopie i są umieszczane w systemie bardzo głęboko, więc wirus szyfrowania plików może zostać całkowicie usunięty. Odinstalowanie głównego programu lub usunięcie głównej części wirusa, użytkownik nie pozbywa się wpływu zagrożenia, nie mówiąc już o odzyskiwaniu zaszyfrowanych informacji.

W jaki sposób zagrożenie wchodzi do systemu?

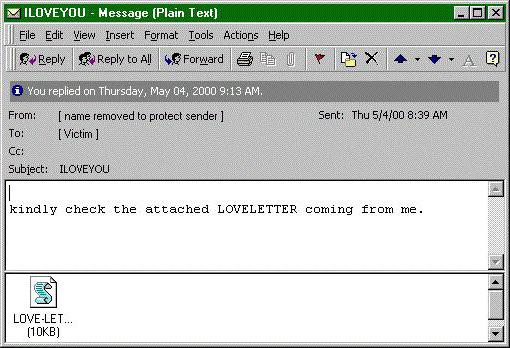

Z reguły zagrożenia tego typu są skierowane głównie do dużych struktur komercyjnych i mogą przeniknąć komputery za pomocą programów pocztowych, gdy pracownik otwiera przypuszczalnie załączony dokument e-mail, który jest, na przykład, uzupełnieniem do umowy o współpracy lub plan dostarczania towarów (propozycje handlowe z inwestycjami z podejrzanych źródeł - pierwsza ścieżka dla wirusa).

Problem polega na tym, że wirus szyfrujący na komputerze, który ma dostęp do sieci lokalnej, może się do niego dostosować, tworząc własne kopie nie tylko w środowisku sieciowym, ale także na terminalu administratora, jeśli nie ma niezbędnych narzędzi ochrony w postaci oprogramowania antywirusowego, zapora lub zapora.

Czasami takie zagrożenia mogą przeniknąć do systemów komputerowych zwykłych użytkowników, którzy w dużym stopniu nie są zainteresowani intruzami. Dzieje się to w momencie instalacji niektórych programów pobranych z wątpliwych zasobów internetowych. Wielu użytkowników ignoruje ostrzeżenia systemu ochrony antywirusowej na początku rozruchu, a podczas instalacji nie zwracają uwagi na sugestie instalowania dodatkowego oprogramowania, paneli lub wtyczek do przeglądarek, a następnie gryzą łokcie, jak to mówią.

Odmiany wirusów i trochę historii

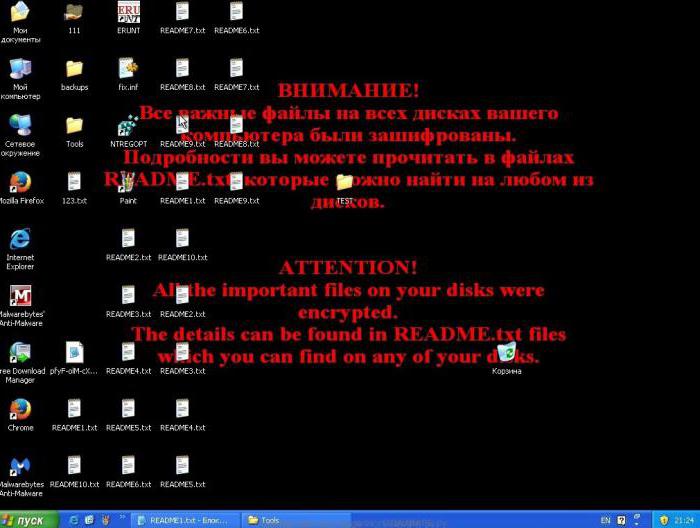

Zasadniczo zagrożenia tego typu, w szczególności najniebezpieczniejszy wirus szyfrujący No_more_ransom, są klasyfikowane nie tylko jako narzędzia do szyfrowania danych lub blokowania dostępu do nich. W rzeczywistości wszystkie takie złośliwe aplikacje są oprogramowaniem ransomware. Innymi słowy, atakujący wymagają pewnej łapówki, aby odszyfrować informacje, biorąc pod uwagę, że bez początkowego programu proces ten nie będzie możliwy. Częściowo tak jest.

Ale jeśli zagłębisz się w tę historię, możesz zauważyć, że jednym z pierwszych wirusów tego typu, ale nie wymagających pieniędzy, był niesławny aplet I Love You, który całkowicie zaszyfrował pliki multimedialne (głównie utwory muzyczne) w systemach użytkownika. Odszyfrowanie plików po wirusie szyfrującym w tym czasie było niemożliwe. Teraz z tym zagrożeniem możesz walczyć elementarnie.

Ale rozwój samych wirusów lub zastosowanych algorytmów szyfrowania nie jest tego wart. W wirusach brakuje XTBL, CBF, Breaking_Bad, [email protected] i wielu innych nieprzyjemnych rzeczy.

Metody wpływu na pliki użytkownika

A jeśli do niedawna większość ataków została wykonana przy użyciu algorytmów RSA-1024 opartych na szyfrowaniu AES z tą samą głębią bitową, ten sam wirus szyfrujący No_more_ransom jest dziś prezentowany w kilku interpretacjach za pomocą kluczy szyfrujących opartych na technologii RSA-2048, a nawet RSA-3072.

Problemy dekodowania wykorzystanych algorytmów

Problem polega na tym, że nowoczesne systemy odszyfrowywania w obliczu takiego zagrożenia były bezsilne. Odszyfrowywanie plików po wirusie szyfrującym opartym na AES256 nadal jest w jakiś sposób obsługiwane i pod warunkiem, że klucz ma większą głębię bitową, prawie wszyscy programiści wzruszają ramionami. To, przy okazji, jest oficjalnie potwierdzone przez ekspertów z Kaspersky Lab i Eset.

W najbardziej prymitywnej wersji użytkownik, który skontaktował się z usługą pomocy technicznej, jest proszony o wysłanie zaszyfrowanego pliku i jego oryginału w celu porównania i dalszych operacji w celu określenia algorytmu szyfrowania i metod odzyskiwania. Z reguły jednak w większości przypadków to nie działa. Jednak wirus szyfrujący może odszyfrować pliki, tak jak się uważa, pod warunkiem, że ofiara zgadza się z warunkami atakujących i płaci określoną kwotę. Takie podejście budzi uzasadnione wątpliwości. A oto dlaczego.

Wirus szyfrowania: jak wyleczyć i odszyfrować pliki i czy można to zrobić?

Rzekomo, po dokonaniu płatności, hakerzy aktywują deszyfrowanie poprzez zdalny dostęp do ich wirusa, który siedzi w systemie lub poprzez dodatkowy aplet, jeśli ciało wirusa zostanie usunięte. Wygląda to bardziej niż wątpliwe.

Chciałbym zauważyć, że Internet jest pełen fałszywych postów, które, jak mówią, wymagała zapłaty, a dane zostały pomyślnie przywrócone. To wszystko kłamstwo! A prawda jest taka - gdzie jest gwarancja, że po dokonaniu płatności wirus szyfrujący w systemie nie zostanie ponownie aktywowany? Zrozumienie psychologii włamywaczy nie jest trudne: jeśli raz zapłacisz, zapłacisz ponownie. A jeśli mówimy o szczególnie ważnych informacjach, takich jak konkretny rozwój komercyjny, naukowy lub wojskowy, właściciele takich informacji są gotowi zapłacić tyle, ile chcą, o ile pliki pozostaną bezpieczne i zdrowe.

Pierwszy sposób na wyeliminowanie zagrożenia

Taka jest natura wirusa szyfrującego. Jak wyleczyć i odszyfrować pliki po ekspozycji na zagrożenie? Nie ma mowy, jeśli nie ma dostępnych narzędzi, które również nie zawsze pomagają. Ale możesz spróbować.

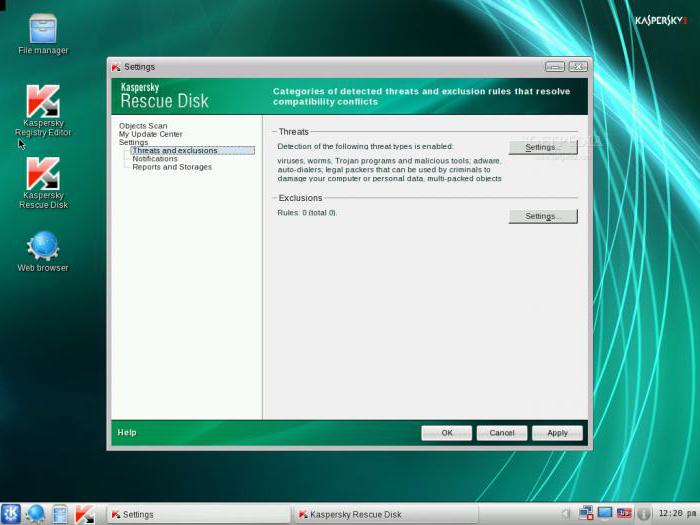

Załóżmy, że w systemie pojawił się wirus kryptograficzny. Jak wyleczyć zainfekowane pliki? Najpierw należy przeprowadzić dogłębne skanowanie systemu bez użycia technologii SMART, która zapewnia wykrywanie zagrożeń wyłącznie w przypadku uszkodzenia sektorów rozruchowych i plików systemowych.

Zaleca się, aby nie używać istniejącego zwykłego skanera, który już przegapił zagrożenie, ale używać przenośnych narzędzi. Najlepszym rozwiązaniem byłoby uruchomienie z Kaspersky Rescue Disk, który może się uruchomić nawet przed uruchomieniem systemu operacyjnego.

Ale to tylko połowa sukcesu, ponieważ w ten sposób możesz pozbyć się samego wirusa. Ale z dekoderem będzie trudniejsze. Ale o tym później.

Istnieje jeszcze jedna kategoria, w której spadają wirusy kryptograficzne. Jak rozszyfrować informacje zostaną podane osobno, ale na razie rozmyślmy nad tym, że mogą one istnieć całkowicie otwarcie w systemie w postaci oficjalnie zainstalowanych programów i aplikacji (śmiałość atakujących nie zna granic, ponieważ zagrożenie nawet nie próbuje się ukryć).

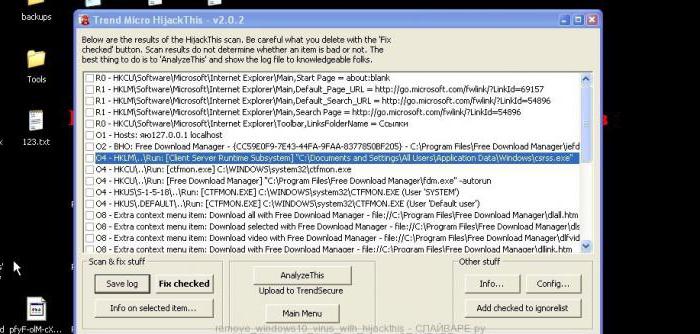

W takim przypadku należy użyć sekcji programów i komponentów, w których wykonywane jest standardowe usuwanie. Należy jednak zwrócić uwagę na to, że standardowy deinstalator systemu Windows nie usuwa całkowicie wszystkich plików programu. W szczególności wirus szyfrowania okupu może tworzyć własne foldery w katalogach głównych systemu (zwykle są to katalogi Csrss, w których obecny jest plik wykonywalny o tej samej nazwie csrss.exe). Katalogi systemu Windows, System32 lub użytkownika (użytkownicy na dysku systemowym) są wybierane jako główna lokalizacja.

Ponadto wirus szyfrujący No_more_ransom zapisuje własne klucze w rejestrze jako łącze do oficjalnej usługi systemowej. Serwer klienta Runtime Subsystem, który wprowadza wielu użytkowników w błąd, ponieważ ta usługa powinna być odpowiedzialna za interakcję oprogramowania klienckiego i serwerowego. Sam klucz znajduje się w folderze Uruchom, do którego można dotrzeć przez gałąź HKLM. Oczywiste jest, że aby usunąć takie klucze, należy je ręcznie.

Aby to ułatwić, możesz użyć narzędzi takich jak iObit Uninstaller, które automatycznie wyszukują resztkowe pliki i klucze rejestru (ale tylko wtedy, gdy wirus jest postrzegany jako zainstalowana aplikacja w systemie). Ale to jest najłatwiejsza rzecz do zrobienia.

Rozwiązania oferowane przez twórców oprogramowania antywirusowego

Uważa się, że deszyfrowanie wirusa szyfrowania odbywa się przy użyciu specjalnych programów narzędziowych, chociaż w przypadku technologii z kluczem 2048 lub 3072 bitów nie warto na nich liczyć (poza tym wiele z nich usuwa pliki po odszyfrowaniu, a odtworzone pliki znikają z powodu obecność ciała wirusa, które nie zostało wcześniej usunięte).

Niemniej jednak możesz spróbować. Wszystkich programów jest zapewnienie RectorDecryptor i ShadowExplorer. Uważa się, że do tej pory nic nie zostało stworzone. Ale problem może również polegać na tym, że przy próbie użycia dekodera nie ma gwarancji, że wyleczone pliki nie zostaną usunięte. Oznacza to, że jeśli początkowo nie pozbędziesz się wirusa, każda próba odszyfrowania będzie skazana na niepowodzenie.

Oprócz usuwania zaszyfrowanych informacji, może dojść do śmiertelnego wyniku - cały system nie będzie działać. Ponadto nowoczesny wirus szyfrujący może wpływać nie tylko na dane przechowywane na dysku twardym komputera, ale także na pliki w magazyn w chmurze. I nie ma rozwiązań do odzyskiwania informacji. Ponadto, jak się okazało, w wielu serwisach podejmowane są niewystarczająco skuteczne zabezpieczenia (takie same wbudowane w system Windows 10 OneDrive, który jest bezpośrednio narażony na działanie systemu operacyjnego).

Podstawowe rozwiązanie problemu

Jak już wiadomo, większość nowoczesnych metod nie daje pozytywnego rezultatu po zainfekowaniu takimi wirusami. Oczywiście, jeśli istnieje oryginał uszkodzonego pliku, możesz go wysłać do zbadania w laboratorium antywirusowym. Jednak bardzo poważne wątpliwości budzi również to, że zwykły użytkownik tworzy kopie zapasowe danych, które przechowywane na twardym dysku mogą być również narażone na działanie złośliwego kodu. Oraz fakt, że aby uniknąć problemów, użytkownicy kopiują informacje na nośniki wymienne, w ogóle nie rozmawiamy.

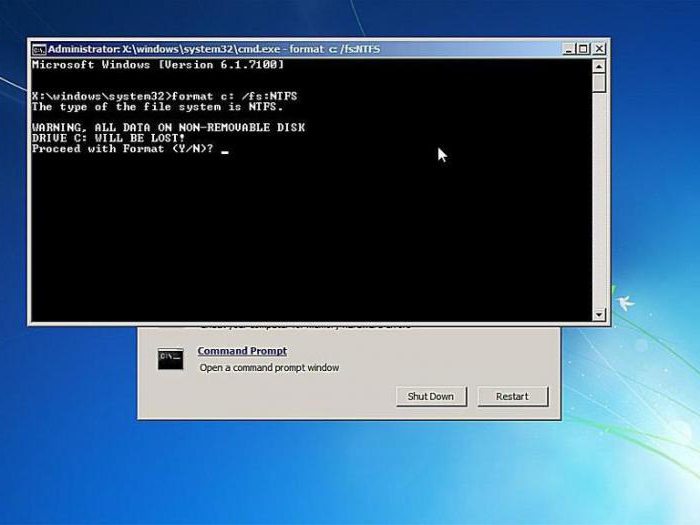

Tak więc, dla kardynalnego rozwiązania problemu, wniosek sugeruje się: pełne formatowanie dysku twardego i wszystkich partycji logicznych z usunięciem informacji. Co robić? Będziesz musiał przekazać darowiznę, jeśli nie chcesz, aby wirus lub jego samozapisana kopia zostały ponownie aktywowane w systemie.

Aby tego dokonać, nie powinieneś używać narzędzi systemu Windows (co oznacza formatowanie partycji wirtualnych, ponieważ w przypadku próby uzyskania dostępu do dysku systemowego zostanie wydany zakaz). Lepiej jest używać uruchamiania z nośników optycznych, takich jak LiveCD lub dystrybucje instalacyjne, na przykład utworzone przy użyciu narzędzia Media Creation Tool dla systemu Windows 10.

Przed formatowaniem, jeśli wirus zostanie usunięty z systemu, możesz spróbować przywrócić integralność komponentów systemu za pomocą wiersza poleceń (sfc / scannow), ale pod względem odszyfrowywania i odblokowywania danych nie będzie to miało żadnego efektu. Dlatego format c: - jedynym możliwym rozwiązaniem jest to, czy ci się to podoba, czy nie. Jest to jedyny sposób na całkowite wyeliminowanie zagrożeń tego typu. Niestety, nie ma innej drogi! Nawet leczenie standardowymi produktami oferowanymi przez większość pakietów antywirusowych jest bezsilne.

Zamiast posłowia

Pod względem oczywistych wniosków można jedynie powiedzieć, że nie ma jednego uniwersalnego rozwiązania, które wyeliminowałoby konsekwencje takich zagrożeń (niestety, co potwierdzają to większość twórców oprogramowania antywirusowego i specjaliści od kryptografii).

Nie jest jasne, dlaczego pojawienie się algorytmów opartych na szyfrowaniu 1024, 2048 i 3072-bitowym przeszło przez tych, którzy są bezpośrednio zaangażowani w opracowywanie i wdrażanie takich technologii? Rzeczywiście, najbardziej obiecującym i najbardziej chronionym algorytmem jest AES256. Uwaga! 256! Ten system, jak się okazuje, nie jest dobry na współczesne wirusy. Co wtedy mówić o próbie odszyfrowania kluczy?

W każdym razie, aby uniknąć wprowadzenia zagrożenia do systemu, może być całkiem proste. W najprostszym przypadku należy skanować wszystkie przychodzące wiadomości z załącznikami w Outlooku, Thunderbird i innych programach pocztowych z programem antywirusowym natychmiast po otrzymaniu, a w żadnym wypadku nie można otwierać załączników do końca skanowania. Powinieneś również uważnie przeczytać sugestie dotyczące instalacji dodatkowego oprogramowania podczas instalacji niektórych programów (zazwyczaj są one napisane bardzo małymi literami lub zamaskowane jako standardowe dodatki, takie jak aktualizacja Flash Player lub coś innego). Komponenty multimedialne najlepiej aktualizować za pośrednictwem oficjalnych stron. Jest to jedyny sposób, aby przynajmniej w jakiś sposób zapobiec przeniknięciu takich zagrożeń do twojego własnego systemu. Konsekwencje mogą być całkowicie nieprzewidywalne, biorąc pod uwagę, że wirusy tego typu natychmiast rozprzestrzeniają się w sieci lokalnej. A dla firmy taki zwrot wydarzeń może przekształcić się w prawdziwy upadek wszystkich przedsięwzięć.

Wreszcie administrator systemu nie powinien być bezczynny. Ochrona oprogramowania w tej sytuacji lepiej jest wykluczyć. Ta sama zapora ogniowa (firewall) nie powinna być oprogramowaniem, ale "żelaznym" (oczywiście z dołączonym oprogramowaniem na płycie). I nie trzeba dodawać, że oszczędzanie pieniędzy na zakup pakietów antywirusowych również nie jest tego warte. Lepiej kupić pakiet licencyjny niż instalować prymitywne programy, które rzekomo zapewniają ochronę w czasie rzeczywistym tylko od słów programisty.

A jeśli zagrożenie już przeniknęło do systemu, sekwencja działań powinna obejmować usunięcie samego ciała wirusa, a dopiero potem próbuje odszyfrować uszkodzone dane. Idealnie, pełne formatowanie (uwaga, nie szybkie z wyczyszczeniem spisu treści, a mianowicie pełne, najlepiej z przywracaniem lub zamianą istniejącego systemu plików, sektorów rozruchowych i zapisów).