Bezpieczeństwo informacji w Internecie: zasady, opcje, bezpieczeństwo

Wiele osób nie przywiązuje bezpieczeństwa do Internetu ze względu na wartość, a tylko nieliczni uważają to za coś ważnego. Zaprzeczanie konieczności ochrony chroni wszystkich użytkowników, niezależnie od celu używania komputera.

Pojęcie bezpieczeństwa

Przestrzeganie zasad bezpieczeństwa w Internecie pomaga zachować poufność, anonimowość, integralność plików.

Najpierw musisz wyjaśnić warunki poufności i anonimowości. Mówiąc najprościej, poufność można wyjaśnić w taki sposób, że nikt nie widzi, co robi użytkownik, ale teoretycznie można ustalić jego tożsamość. Cała korespondencja jest odpowiednio zaszyfrowana, tylko dwie strony uczestniczące w dialogu mogą czytać tekst wiadomości. Anonimowość należy rozumieć jako niemożność zidentyfikowania użytkownika. Jeśli dojdzie do incydentu, podejrzenie dotyczy dużej grupy osób.

Wiele prostych działań, które na pierwszy rzut oka wydają się bezpieczne, nie jest. Na przykład, gdy użytkownicy publikują zdjęcia w chmurze, nie będą one prywatne. Wynika to z faktu, że podczas przesyłania pliku na serwer sumy haszów są porównywane, ale nie same pliki. Dlatego też, jeśli zasady bezpieczeństwa w Internecie nie są przestrzegane, aw rezultacie system jest zainfekowany, istnieje ryzyko, że osoby trzecie będą miały dostęp do tych plików.

Aby w pełni zrozumieć pojęcie bezpieczeństwa i zagrożeń, należy wziąć pod uwagę cztery główne kwestie.

- Aktywa.

- Internetowe narzędzia bezpieczeństwa.

- Zagrożenia

- Intruzi.

Zasoby - dane, które mają wartość dla użytkownika. Może to być prywatność, anonimowość, treść. To oni są atakowani.

Aby zapewnić ochronę przed zagrożeniami i intruzami, VPN, Thor, szyfrowanie, uwierzytelnianie dwuskładnikowe, filtry HTTPS, firewall, SSL są używane.

Do grupy zagrożeń należą: złośliwe oprogramowanie, wirusy, rootkity, adware, spyware, phishing, vising, nadzór prawny i exploity.

Szpiedzy, hakerzy i grupy hakerskie, koledzy, organy ścigania i krewni mogą działać jako intruzi.

Narzędzia do anonimizacji

Korzystanie z anonimizatorów jest jednym z najprostszych sposobów ukrywania swojej tożsamości w Internecie i uzyskania dostępu do zablokowanej strony internetowej. W tym celu wykorzystywane są witryny anonimizujące i aplikacje przeglądarki. Przykładem tego jest rozszerzenie Opera Turbo w przeglądarce Opera. Klikając przycisk Turbo, użytkownik ukrywa swoją tożsamość i może odwiedzić absolutnie dowolne zasoby.

Serwery proxy - niektóre komputery z zainstalowanymi programami, które akceptują żądania anonimowego połączenia z witrynami.

Korzystając z takiego narzędzia, musisz zachować szczególną ostrożność, ponieważ na dowolnym serwerze proxy znajduje się sniffer, który odczytuje absolutnie wszystko, co użytkownik wprowadza. Może to stanowić zagrożenie bezpieczeństwa w Internecie.

VPN ukrywa adres IP użytkownika, zapewniając w ten sposób dostęp do usług zablokowanych przez dostawców.

Konieczne jest zrozumienie, że wszystkie serwery przechowują dzienniki, nawet jeśli wskazane jest przeciwieństwo. Podczas przeprowadzania działań związanych z wyszukiwaniem operacyjnym łatwo jest ustalić, kto łączył się z VPN.

Podstawowa anonimowość wygląda jak wiązka dwóch VPN-ów. Dostawca widzi połączenie z jedną VPN, ale nie wie, że żądanie jest przekierowywane do drugiego. Podobnie jak Double VPN, istnieje Triple VPN, który wykorzystuje trzy węzły.

Bardziej złożonym pakietem do utrzymania bezpieczeństwa informacji w Internecie jest VPN-Tor-VPN. Dostawca widzi, że VPN jest zalogowany, a akcja jest wykonywana z innego adresu IP. Ale nie można wyśledzić, co dzieje się między nimi z powodu użycia Thora.

Odcisk palca

Odcisk palca przeglądarki jest jednym z najczęstszych sposobów de-anonimizacji użytkownika. Zbiór odbitek od klientów odbywa się za pomocą javascript.

Ta informacja o urządzeniu zdalnym w celu dalszej identyfikacji użytkownika. Używany jako jedno z narzędzi bezpieczeństwa w Internecie. Pomaga odróżnić rzeczywisty ruch od oszustwa, aby zapobiec kradzieży tożsamości, oszustwom związanym z kartami kredytowymi. Korzystając z odcisków palców, można uzyskać więcej indywidualnych informacji, co jest uważane za naruszenie prywatności użytkownika. Metody linii papilarnych otwierają dostęp do ukrytych parametrów, takich jak adres MAC, unikalny numer seryjny urządzenia itp.

Uzyskanie adresu MAC karty sieciowej komputera umożliwia określenie najbliższego Wi-Fi i określenie lokalizacji każdego z nich. Aby uniknąć ryzyka ujawnienia tożsamości, musisz użyć narzędzi anonimizacji.

Wybór silnych haseł

Jedną z pierwszych zasad bezpieczeństwa w Internecie jest stosowanie skomplikowanych haseł. W skutecznym haśle, jako identyfikator używany jest zestaw znaków, w tym cyfry, litery w dużych i małych literach, znaki specjalne i sól (liczba znaków w celu skomplikowania hasła).

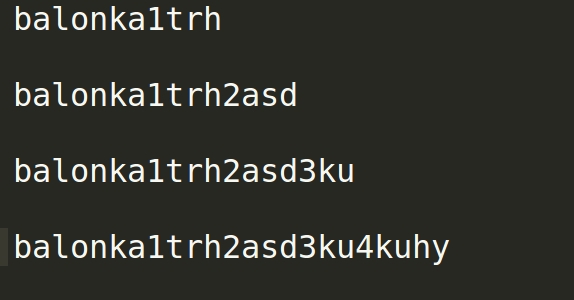

Na przykład, do pewnego momentu użytkownik pracował z hasłem balonka. Po pewnym czasie witryna wymaga użycia liczb. Użytkownik dodaje niezbędne znaki - pobiera balonka11. Po pewnym czasie decyduje się zmienić hasło i pisze balonka22, a następnie balonka1122. W tym przypadku hasło rośnie niepoprawnie, w przypadku crackera, zmiany te są prawie nieistotne. Prawidłowe wdrożenie hasła wygląda następująco:

W takim przypadku trudniej będzie znaleźć hasło. Można zauważyć, że z uwagi na jego liczbę i liczbę dodawano sukcesywnie. Idealne każde hasło musi być inne niż poprzednie.

Identyfikacja dwuskładnikowa

Uwierzytelnianie dwuskładnikowe - są to metody identyfikacji użytkownika w dowolnej usłudze. Stosowane są dwa rodzaje uwierzytelniania danych. Zwykle pierwszą granicą jest login i hasło, drugim jest kod wysyłany przez SMS lub e-mail. Alternatywnie można użyć innej metody zabezpieczeń, która wymaga specjalnego klucza USB lub danych biometrycznych użytkownika.

Dwuskładnikowa ochrona nie jest panaceum na porwanie konta, ale jest niezawodną barierą dla hakerów. Jeśli hasło zostało naruszone, osoba atakująca musi uzyskać dostęp do konta mobilnego lub e-mailowego, aby zalogować się na konto. Jest to również wygodny sposób, aby ostrzec właściciela o próbie włamania. Jeśli telefon odbiera wiadomości z jednorazowym kodem, sygnalizuje wejście na konto przez osoby trzecie.

Wtórnym współczynnikiem ochrony dla tej metody uwierzytelniania może być skanowanie odcisków palców lub siatkówki, wzór bicia serca, tatuaże elektromagnetyczne.

Przechowywanie haseł w witrynie

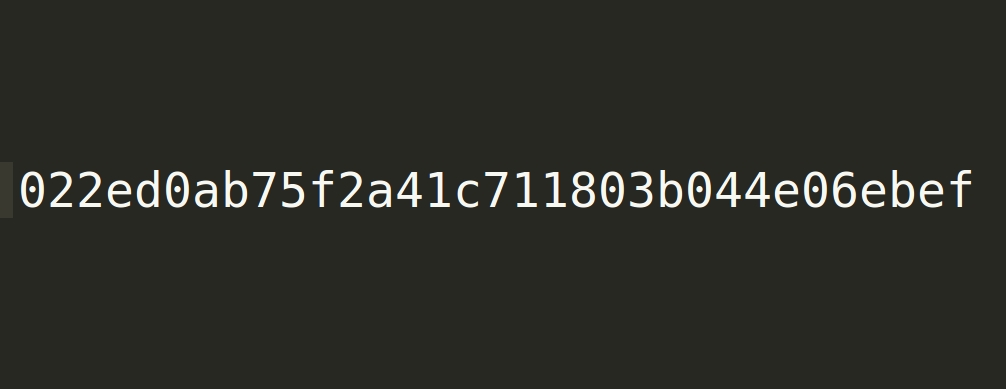

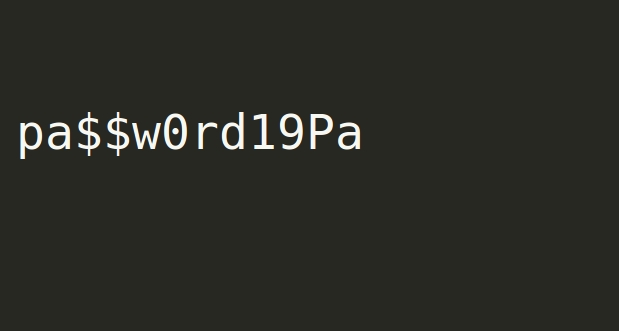

Zazwyczaj dane logowania użytkownika są przechowywane w postaci skróconej. Podczas włamywania się do witryny atakujący kopiuje te informacje - dość łatwo to rozszyfrować. W tym celu stosowane są proste metody: oprogramowanie i usługi online.

Na przykład

odkodowany do

Jest to dość skuteczne hasło, jego złamanie zajmie około 9 tysięcy godzin. Zawiera wszystkie niezbędne symbole, wielkie i małe litery, cyfry. Jednak ze względu na fakt, że informacje są przechowywane na stronie w formie niezaszyfrowanej, efektywność hasła wynosi zero.

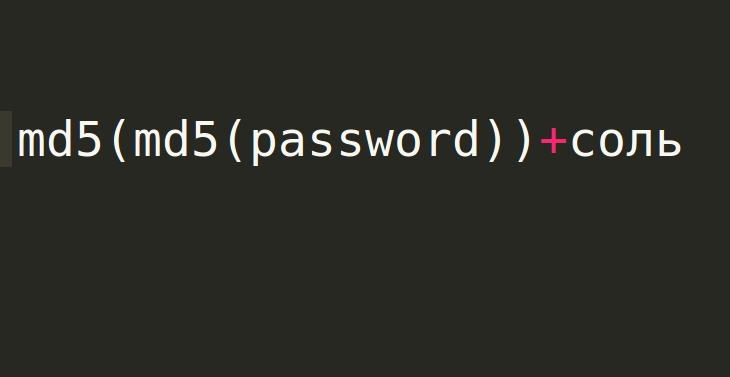

Czasami używa się podwójnego mieszania.

md5(md5(password)) Wynik takiej funkcji nie jest dużo bezpieczniejszy, ponieważ uzyskanie pierwszego wpisu jest tak proste, jak w przypadku zwykłego mieszania. Nawet solony hash może zostać zhackowany.

Protokół HTTPS

Protokół https jest rozszerzeniem protokołu http, który jest używany do obsługi szyfrowania i zwiększenia bezpieczeństwa.

W przeciwieństwie do http, dla którego używany jest port 80, port 443 jest domyślnie używany dla protokołu HTTPS.

Są takie luki w zabezpieczeniach.

- Połącz http i https.

- Ataki "Człowiek w środku".

Gdy używana jest mieszana funkcjonalność http i https, może to prowadzić do zagrożenia informacji. Jeśli strona jest ładowana przy użyciu https, ale css i javascript są ładowane przez niezaszyfrowany protokół, atakujący otrzymuje dane strony HTML w czasie ładowania.

Po uruchomieniu ataku typu "man-in-the-middle" atakujący jest wstawiany między klientem a serwerem, a cały ruch, który może kontrolować według własnego uznania, przechodzi przez niego.

Antywirus

Oprogramowanie antywirusowe to niezawodne rozwiązanie do ochrony komputera przed możliwymi zagrożeniami i atakami. Zapewniają one dzieciom bezpieczeństwo w Internecie, blokując potencjalnie niebezpieczne witryny, niebezpieczne linki i pliki do pobrania, wiadomości e-mail, oprogramowanie itp. Używany do ochrony danych osobowych przed programami ransomware, phishingiem. Istnieją internetowe narzędzia bezpieczeństwa dla rodziców, które pozwalają kontrolować ruch i blokować usługi z treściami niedopuszczalnymi dla dzieci.

Testowane oprogramowanie

Najłatwiejszym sposobem zainfekowania komputera jest zainstalowanie pirackiego oprogramowania lub systemu operacyjnego. Jest to jedna z najczęstszych przyczyn zagrożenia bezpieczeństwa dzieci w Internecie.

Na przykład użytkownik pobiera wersję próbną programu, używa jej do czasu, gdy wymagane jest hasło. Następnie znajduje łatkę, instaluje ją, a tym samym infekuje komputer. Programy pirackie przyczyniają się do pojawiania się niechcianych reklam na ekranie, zmniejszają bezpieczeństwo systemu, negatywnie wpływają na wydajność systemu. W systemie operacyjnym istnieją środki do blokowania plików lub oprogramowania. W takim przypadku pojawi się powiadomienie, że ustawienia zabezpieczeń internetowych nie pozwalają na otwarcie pliku.

Odwiedzanie bezpiecznych stron

Odwiedzanie witryn z certyfikatem ssl zmniejsza szanse na stanie się ofiarą oszustów. Obecność certyfikatu oznacza, że przesyłane dane są szyfrowane, wszystkie dane wejściowe formularza witryny są poufne. Po zainstalowaniu szyfrowania SSL aktywowany jest protokół https. Jest on wyświetlany po lewej stronie paska adresu, zazwyczaj w postaci ikony kłódki lub "Chronionej".

Odwiedzanie certyfikowanych witryn nie gwarantuje pełnego bezpieczeństwa. Takie witryny mogą zawierać linki do złośliwego kodu.

Pliki cookie

Zupełnie każda przeglądarka przechowuje pliki cookie.

Jest to plik tekstowy z informacjami przechowywanymi na komputerze. Zawiera dane uwierzytelniające, używane w celu uproszczenia dostępu do usług, w celu zapisania ustawień użytkownika. Przejęcie plików cookie umożliwia atakującym dostęp do konta ofiary. Może to negatywnie wpłynąć na bezpieczeństwo dzieci w Internecie.

Za pomocą sniffera pliki cookie są przesyłane, gdy są wysyłane w otwartej sesji http. Atak XSS służy do ataku na stronę internetową. Tak się dzieje. Przemysłista wstrzykuje złośliwy kod, który jest aktywowany, gdy próbujesz kliknąć łącze. Złośliwy kod przechwytuje przechowywane dane użytkownika z przeglądarki i wysyła je na serwer.

Mimo że potrzebujesz fizycznego dostępu do komputera, aby kopiować pliki cookie, pozostają one prawdziwym wektorem ataku. Pliki cookie są przechowywane bez ochrony jako baza danych SQL. Google Chrome szyfruje pliki cookie w lokalnej pamięci. To znacznie komplikuje ich otrzymanie, ale nadal pozostaje możliwe. Dlatego zaleca się stosowanie podstawowych metod utrzymywania bezpieczeństwa informacji w Internecie: użyj zaszyfrowanego połączenia, nie odpowiadaj na wątpliwe linki, zaloguj się tylko zaufanymi zasobami, zakończ autoryzowaną sesję, naciskając przycisk wyjścia, nie zapisuj haseł, usuwaj zapisane pliki cookie, wyczyść pamięć podręczną przeglądarki.

Sprawdzanie hakerskie

Magazyny bezpieczeństwa w Internecie są zwykle dość skuteczne, ale nie wykluczają możliwości włamania. Często zdarzają się sytuacje, gdy program antywirusowy nie zgłasza, że dostęp do konta został uzyskany przez osoby trzecie. Dlatego musisz to sprawdzić sam.

Istnieje usługa podobna do haveibeenpwned. Zawiera dużą bazę adresów e-mail, które wpadły w nieprzyjazne ręce. Jeśli adres został naruszony, użytkownik zostanie o tym powiadomiony.

Kolejna podobna usługa, leakbase, zapewnia bardziej kompletne informacje i sprawdza nie tylko pocztę elektroniczną, ale także imię i nazwisko, imiona, nazwy użytkowników, ip do hakowania.

Jeśli zostanie wykryte, że poczta została zhackowana, musisz natychmiast zmienić hasło.

Honeypot

Aby zmylić atakującego, możesz użyć hanipot. Jest to zakładka zawierająca fałszywe dane, których będzie szukać haker. Pomaga zebrać informacje o zachowaniu hakerów i metodach oddziaływania, co pozwala określić strategię atakującego, listę środków do uderzenia. Może być używany jako serwer dedykowany lub usługa sieciowa.

Honipot i system monitorowania pomagają zidentyfikować fakt włamania. Często takie narzędzia są dość drogie, ale nieskuteczne. Serwis canarytokens.org rozwiązuje problem identyfikacji hakerów. Wykorzystuje fałszywe zasoby, takie jak dokumenty lub domeny. Podczas próby otwarcia dowolnego z nich wysyłane jest żądanie, dzięki któremu użytkownik dowie się o wycieku. Najprostszą implementacją jest dokument Word o nazwie hasło z hasłami i innymi pseudoinformacjami.