Co to jest SKZI: funkcje, funkcje i miejsce ich użycia

W tym artykule dowiesz się, czym jest SKZI i dlaczego jest potrzebna. Ta definicja odnosi się do kryptografii - ochrony i przechowywania danych. Ochrona informacji w formie elektronicznej może być wykonana w dowolny sposób - nawet przez odłączenie komputera od sieci i zainstalowanie uzbrojonych strażników z psami w pobliżu. Ale znacznie łatwiej jest wdrożyć to za pomocą ochrony kryptograficznej. Zobaczmy, co to jest i jak jest wdrażane w praktyce.

Główne cele kryptografii

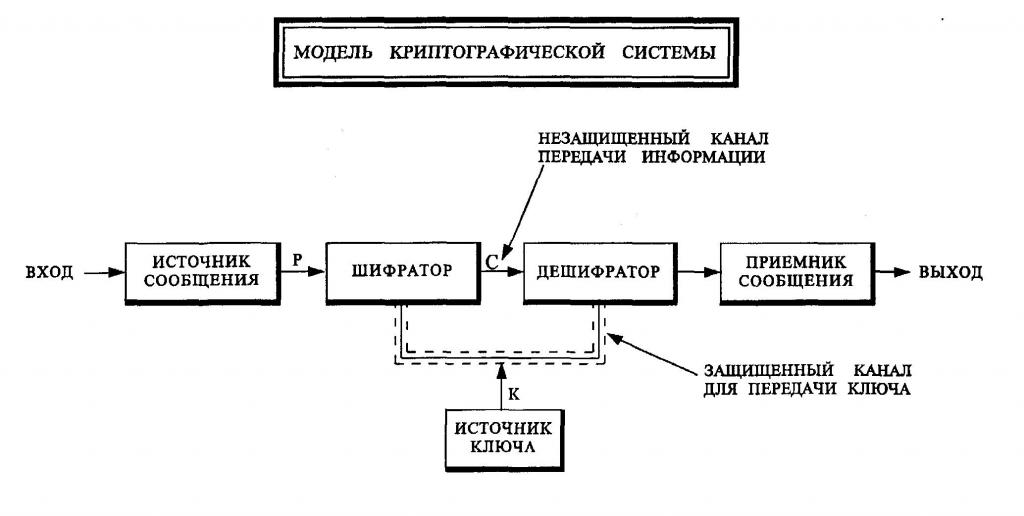

Rozszyfrowanie SKZI brzmi jak "system kryptograficznej ochrony informacji". W kanale kryptograficznym transfer informacji może być w pełni dostępny dla intruzów. Ale wszystkie dane są poufne i bardzo dobrze zaszyfrowane. Dlatego pomimo otwartości kanałów atakujący nie mogą uzyskać informacji.

Nowoczesne środki CIPF składają się z oprogramowania i kompleksu komputerowego. Pomaga chronić informacje o najważniejszych parametrach, które będziemy dalej rozważać.

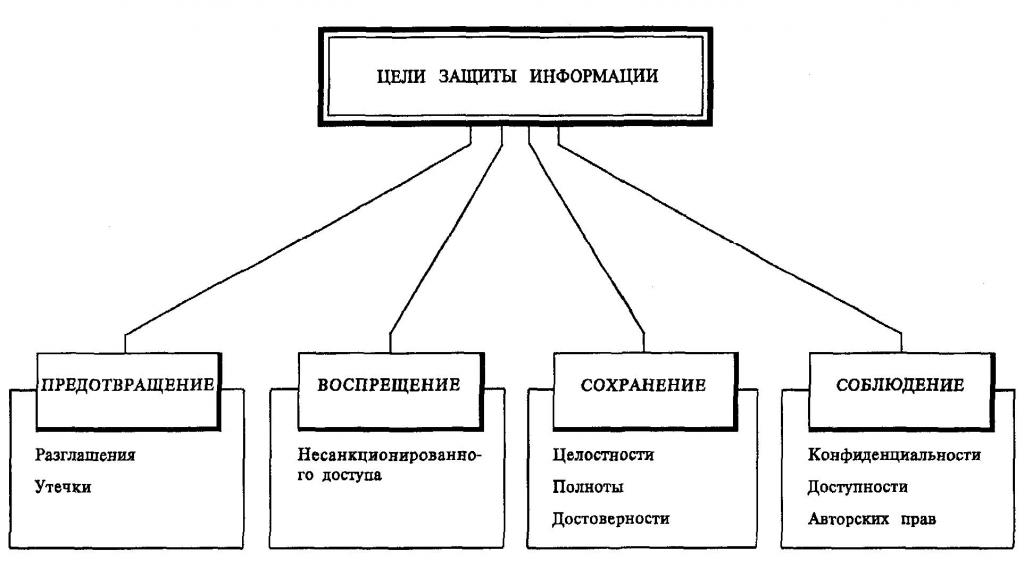

Poufność

Nie można odczytać informacji, jeśli nie ma do niej dostępu. Czym jest SKZI i w jaki sposób szyfruje dane? Głównym elementem systemu jest klucz elektroniczny. Jest to połączenie liter i cyfr. Tylko poprzez wprowadzenie tego klucza możesz dostać się do żądanej sekcji, na której zainstalowana jest ochrona.

Integralność i uwierzytelnianie

Jest to ważny parametr, który określa możliwość nieautoryzowanych zmian danych. Jeśli nie ma klucza, informacje nie mogą być edytowane ani usuwane.

Uwierzytelnianie to procedura uwierzytelniania informacji zapisanych na kluczowych nośnikach. Klucz musi odpowiadać urządzeniu, na którym informacja jest odszyfrowywana.

Autorstwo

Jest to potwierdzenie działań użytkownika i niemożność ich porzucenia. Najczęstszym rodzajem potwierdzenia jest EDS (elektroniczny podpis cyfrowy). Zawiera dwa algorytmy - jeden tworzy podpis, drugi go sprawdza.

Należy pamiętać, że wszystkie operacje wykonywane za pomocą podpisów elektronicznych są przetwarzane przez certyfikowane (niezależne) centra. Z tego powodu tworzenie autorstwa jest niemożliwe.

Podstawowe algorytmy szyfrowania danych

Do tej pory rozprowadzanych jest sporo certyfikatów CIPP, klucze wykorzystywane do szyfrowania są różne - zarówno symetryczne, jak i asymetryczne. Kluczowa długość jest wystarczająca, aby zapewnić niezbędną złożoność kryptograficzną.

Najpopularniejsze algorytmy używane w ochronie kryptograficznej:

- Klucz symetryczny - DES, AES, RC4, rosyjski R-28147.89.

- Z funkcjami skrótu - na przykład SHA-1/2, MD4 / 5/6, P-34.11.94.

- Klucz asymetryczny - RSA.

Wiele krajów ma własne standardy dotyczące algorytmów szyfrowania. Na przykład w Stanach Zjednoczonych używane jest zmodyfikowane szyfrowanie AES, klucz może mieć długość od 128 do 256 bitów.

Federacja Rosyjska ma swój własny algorytm - Р-34.10.2001 i Р-28147.89, w którym stosuje się klucz 256 bitów. Należy pamiętać, że istnieją elementy w krajowych systemach kryptograficznych, które nie mogą być eksportowane do innych krajów. Wszelkie działania związane z opracowaniem CIPF wymagają obowiązkowego licencjonowania.

Szyfrowanie sprzętowe

Podczas instalacji tachografów SKZI może zapewnić maksymalną ochronę informacji przechowywanych w urządzeniu. Wszystko to jest realizowane zarówno na poziomie oprogramowania, jak i na poziomie sprzętu.

Typ sprzętu CIPS to urządzenia zawierające specjalne programy zapewniające silne szyfrowanie danych. Również za ich pomocą informacje są przechowywane, rejestrowane i przesyłane.

Urządzenie szyfrujące jest zaimplementowane jako koder podłączony do portów USB. Istnieją również urządzenia, które są zainstalowane na płytach głównych komputera. Nawet wyspecjalizowane przełączniki i karty sieciowe z ochroną kryptograficzną mogą być używane do pracy z danymi.

Typy sprzętu SKZI są instalowane dość szybko i są w stanie wymieniać informacje z dużą prędkością. Wadą jest raczej wysoki koszt, a także ograniczona możliwość modernizacji.

Ochrona kryptograficzna oprogramowania

Jest to zestaw programów umożliwiających szyfrowanie informacji przechowywanych na różnych nośnikach (dyski flash, dyski twarde i optyczne itp.). Ponadto, jeśli masz licencję na tego typu CIPP, możesz szyfrować dane podczas ich przesyłania przez Internet (na przykład za pośrednictwem poczty e-mail lub czatu).

Istnieje wiele programów do ochrony, a istnieją nawet darmowe programy, takie jak DiskCryptor. Typ oprogramowania CIPF to także wirtualne sieci, które umożliwiają wymianę informacji "przez Internet". Są to dobrze znane sieci VPN. Ten typ ochrony obejmuje protokół HTTP obsługujący szyfrowanie SSL i HTTPS.

Oprogramowanie SKZI jest najczęściej używane podczas pracy w Internecie, a także na domowych komputerach osobistych. Innymi słowy, tylko w tych obszarach, w których nie ma poważnych wymagań dotyczących trwałości i funkcjonalności systemu.

Typ oprogramowania i sprzętu ochrony kryptograficznej

Teraz już wiesz, czym jest SKZI, jak działa i gdzie jest używany. Konieczne jest wyróżnienie jednego typu - oprogramowania i sprzętu, który zawiera wszystkie najlepsze cechy obu typów systemów. Ta metoda przetwarzania informacji jest zdecydowanie najbardziej niezawodna i bezpieczna. Co więcej, użytkownik może być identyfikowany na różne sposoby - zarówno sprzętowo (przez zainstalowanie pendrive'a lub dyskietki), jak i standard (poprzez wprowadzenie pary login / hasło).

Oprogramowanie-sprzętowe systemy obsługują wszystkie algorytmy szyfrowania, które istnieją dzisiaj. Należy pamiętać, że instalacja SKZI powinna być wykonywana wyłącznie przez wykwalifikowany personel dewelopera kompleksu. Oczywiste jest, że takiego IPMS nie należy instalować na komputerach, które nie obsługują poufnych informacji.