Atak DDoS: jak to zrobić? Oprogramowanie DDoS Attack

Wygląda na to, że większość współczesnych użytkowników systemów komputerowych słyszało o ataku DDoS. Jak zrobić to samemu, oczywiście, nie będzie teraz brane pod uwagę (chyba że w celach informacyjnych), ponieważ takie działania zgodnie z jakimkolwiek ustawodawstwem są nielegalne. Jednak będzie można dowiedzieć się, co to jest i jak to wszystko działa. Ale zauważ natychmiast: nie powinieneś brać tego materiału poniżej, jako pewnego rodzaju instrukcje lub wskazówki do działania. Informacje są dostarczane wyłącznie w celu ogólnego zrozumienia problemu i tylko w zakresie wiedzy teoretycznej. Korzystanie z niektórych produktów oprogramowania lub organizacja nielegalnych działań może skutkować odpowiedzialnością karną.

Co to jest atak DDoS na serwerze?

Koncepcja ataków DDoS może być interpretowana na podstawie dekodowania angielskich skrótów. Skrót oznacza Distributed Denial of Service, czyli, mówiąc w przybliżeniu, odmowę usługi lub funkcjonalność.

Jeśli rozumiesz, co to jest atak DDoS na serwerze, to na ogół obciążenie zasobu przez zwiększoną liczbę żądań (żądań) użytkownika nad określonym kanałem komunikacyjnym, który naturalnie ma ograniczenia w ruchu, gdy serwer po prostu nie jest w stanie proces. To właśnie powoduje przeciążenie. W rzeczywistości oprogramowanie i sprzęt serwera po prostu nie mają wystarczającej ilości zasobów komputerowych, aby poradzić sobie ze wszystkimi żądaniami.

Zasady organizacji ataku

Atak DDoS opiera się zasadniczo na kilku podstawowych warunkach. Najważniejszą rzeczą jest uzyskanie dostępu do komputera użytkownika lub nawet serwera na pierwszym etapie, włączając w to złośliwy kod w postaci programów, które teraz nazywają się Trojanami.

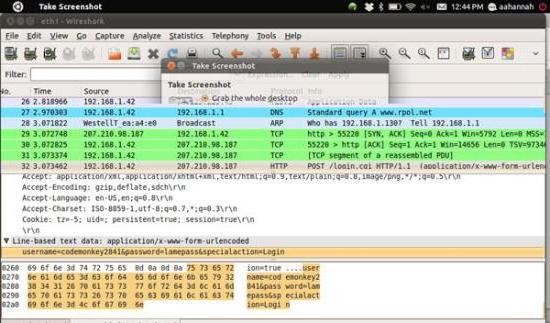

Jak zorganizować atak DDoS na tym etapie? Absolutnie łatwe. Do infekowania komputerów można używać tak zwanych snifferów. Wystarczy wysłać ofierze list na adres e-mail z załącznikiem (np. Zdjęcie zawierające kod wykonywalny), po otwarciu atakujący uzyskuje dostęp do obcego komputera poprzez swój adres IP.

Teraz kilka słów o tym, co oznacza drugi etap, który obejmuje atak DDoS. Jak złożyć następujące odwołanie? Konieczne jest, aby maksymalna liczba trafień została przesłana do serwera lub zasobu internetowego. Oczywiście nie można tego zrobić z jednego terminala, więc trzeba będzie użyć dodatkowych komputerów. Wniosek sugeruje sam: konieczne jest, aby wirus wbudowany zaraził je. Z reguły takie skrypty, których gotowe wersje można znaleźć nawet w Internecie, same się kopiują i infekują inne terminale środowisko sieciowe z aktywnym połączeniem lub przez Internet.

Rodzaje ataków DDoS

Atak DDoS w sensie ogólnym nazywa się tak tylko warunkowo. W rzeczywistości istnieją co najmniej cztery jego odmiany (chociaż dzisiaj jest ich aż 12):

- awaria serwera, wysyłając niepoprawne instrukcje do wykonania;

- masowe wysyłanie danych użytkownika, co prowadzi do cyklicznej weryfikacji;

- powódź - niepoprawnie sformułowane żądania;

- usterka kanał komunikacji przepełnienie fałszywymi adresami.

Historia wyglądu

Po raz pierwszy takie ataki rozpoczęto w 1996 roku, ale w tym czasie nikt nie przywiązywał do tego wagi. Poważnie, problem zaczął być potępiony dopiero w 1999 roku, kiedy zaatakowano największe na świecie serwery, takie jak Amazon, Yahoo, E-Trade, eBay, CNN i inne.

Konsekwencje spowodowały znaczne straty w związku z zakłóceniem tych usług, chociaż w tym czasie były to tylko częściowe przypadki. Na powszechne zagrożenie przemówienia jeszcze nie było.

Najsłynniejszy przypadek ataków DDoS

Jednak, jak się później okazało, nie był to jedyny powód. Największy atak DDoS w całej historii świata komputerów został zarejestrowany w 2013 r., Kiedy to spór powstał między Spamhausem a holenderskim dostawcą Cyberbunker.

Pierwsza organizacja, bez żadnych wyjaśnień, włączyła dostawcę do listy spamerów, mimo że wiele renomowanych (i nie takich) organizacji i usług korzystało z jego serwerów. Co więcej, serwery dostawcy, co dziwne, znajdowały się w budynku byłego bunkra NATO.

W odpowiedzi na takie akcje Cyberbunker rozpoczął atak, który przejął CDN CloudFlare. Pierwsze trafienie nastąpiło 18 marca, następnego dnia prędkość połączeń wzrosła do 90 Gbit / s, 21 dnia była przerwa, ale 22 marca prędkość osiągnęła 120 Gbit / s. Wyłącz CloudFlare nie powiodło się, więc prędkość została zwiększona do 300 Gbit / s. Do tej pory jest to rekordowa liczba.

Czym są programy do ataków DDoS?

Pod względem oprogramowania obecnie używanego, najczęściej używaną aplikacją jest program LOIC, który jednak pozwala atakować tylko serwery o już znanych adresach IP i URL. Co jest najsmutniejsze, jest publikowane w Internecie do bezpłatnego pobrania.

Jednak, jak już wiadomo, ta aplikacja może być używana tylko w połączeniu z oprogramowaniem umożliwiającym dostęp do czyjegoś komputera. Ze zrozumiałych powodów nazwy i pełne instrukcje ich używania nie są tutaj podane.

Jak samemu dokonać ataku?

Potrzebujesz więc ataku DDoS. Jak zrobić to samemu, teraz krótko i rozważ. Zakłada się, że sniffer działał, a ty masz dostęp do czyjegoś terminalu. Po uruchomieniu pliku wykonywalnego programu Loic.exe konieczne adresy są po prostu wprowadzane do okna i naciśnięty jest przycisk Zablokuj.

Następnie, maksymalna wartość (domyślnie 10) jest ustawiana w regulatorze tłumienia protokołu HTTP / UDF / TCP, po czym przycisk IMMA CHARGIN MAH LAZER jest używany do rozpoczęcia ataku.

Jak chronić się przed atakami?

Mówiąc o tym, które programy do ataków DDoS można napotkać, nie da się obejść, a środki są chronione. Wszakże nawet trzecie prawo Newtona stwierdza, że jakiekolwiek działanie powoduje opozycję.

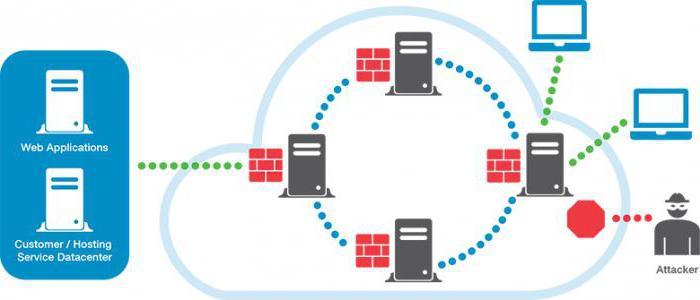

W najprostszym przypadku używane są antywirusy i zapory ogniowe (tak zwane zapory ogniowe), które mogą być prezentowane w oprogramowaniu lub jako sprzęt komputerowy. Ponadto wielu dostawców zabezpieczeń może skonfigurować redystrybucję żądań między wieloma serwerami, filtrować przychodzący ruch, instalować zduplikowane systemy zabezpieczeń itp.

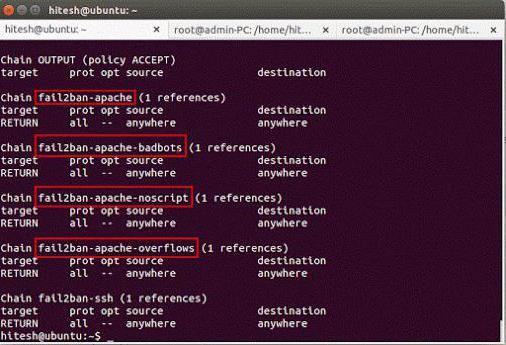

Jedną z metod przeprowadzania ataków jest technika Amplification DNS, technologia do wysyłania wywołań rekursywnych do nieistniejących adresów zwrotnych na serwery DNS. Odpowiednio, jako obronę przed takimi nieszczęściami, możesz bezpiecznie użyć pakietu uniwersalnego fail2ban, który dziś pozwala ci ustawić wystarczająco silną barierę dla takich mailingów.

Co musisz wiedzieć więcej?

W zasadzie, jeśli chcesz, nawet dziecko może uzyskać dostęp do twojego komputera. W takim przypadku nawet bardzo skomplikowane specjalistyczne oprogramowanie nie jest wymagane, a później z komputerem "zombie" i może zostać przeprowadzony atak DDoS. Jak zrobić to sam, ogólnie, jest już jasne.

Ale robienie takich rzeczy, jak sądzę, nie jest tego warte. To prawda, że niektórzy początkujący użytkownicy i programiści próbują wykonywać takie działania, że tak powiem, z czysto sportowych zainteresowań. Pamiętaj: każdy znający admin obliczy, jeśli nie ty, to lokalizację dostawcy, elementarną, nawet jeśli na pewnym etapie anonimowy serwer proxy był używany w Internecie. Nie trzeba iść daleko. Ten sam zasób WhoIs może dostarczyć sporo informacji, których nawet nie można odgadnąć. Cóż, więc, jak to mówią, sprawa technologii.

Pozostaje tylko skontaktować się z dostawcą z odpowiednim żądaniem ze wskazaniem zewnętrznego adresu IP, a on (zgodnie z międzynarodowymi standardami) dostarczy informacji o twojej lokalizacji i danych osobowych. Dlatego materiału przedstawionego powyżej nie należy traktować jako zachęty do działań niezgodnych z prawem. Jest to obarczone poważnymi konsekwencjami.

Ale jeśli chodzi o same ataki, warto osobno powiedzieć, że należy podjąć pewne kroki w celu ochrony systemu, ponieważ złośliwe kody można nawet znaleźć na banerach internetowych, po kliknięciu trojan można pobrać na komputer. I nie wszystkie programy antywirusowe mogą filtrować takie zagrożenia. A fakt, że komputer może zmienić się w taką skrzynkę zombie, nie jest w ogóle omawiany. Użytkownik tego może nawet nie zauważyć (chyba że ruch wychodzący zostanie zwiększony). Instalacja i konfiguracja pakietu fail2ban jest dość skomplikowana, dlatego jako najbardziej prymitywne narzędzia powinieneś używać poważnego antywirusa (Eset, Kaspersky), a nie wolnego oprogramowania, a także nie wyłączać własnych narzędzi bezpieczeństwa Windows, takich jak zapora ogniowa.